governance & service management

L’ITOM peut maintenant réaliser les promesses de l’ITSM

Gil Regev, Alain Geerts · avril 08, 2024

Gil Regev, Alain Geerts · avril 08, 2024

La numérisation croissante de notre infrastructure de services nous rend dépendants d’une myriade de composants informatiques pour l’accomplissement de nos tâches, des plus banales aux plus critiques. Qu’il s’agisse d’acheter du pain à la boulangerie locale ou d’être soigné dans une salle d’urgence en achetant un billet de train, nous sommes devenus sensibles aux perturbations de service les plus mineures. Qui voudrait rater son train et donc son rendez-vous le plus important parce que l’application du smartphone n’est pas en mesure d’effectuer la transaction financière ? Qui veut se faire réopérer parce que ses données patient ne sont pas disponibles dans le bloc opératoire ?

Toutes les organisations, petites ou grandes, privées ou publiques, sont désormais concernées par ces garanties de service qui doivent correspondre aux attentes de leurs parties prenantes. Non seulement la barre a été placée plus haut du côté des attentes, mais la pile technologique, ou plutôt le réseau, a connu une augmentation comparable de sa complexité. Le terme ITOM a été inventé il y a quelques années pour désigner cette colonne vertébrale qui maintient l’interface ITSM où les attentes des parties prenantes sont satisfaites et où la valeur est créée.

On peut se demander pourquoi un nouveau terme est nécessaire. N’avons-nous pas suffisamment de concepts avec ITSM, DevOPS, AIOps, SecOps, etc. La réponse est simple : les fournisseurs informatiques avaient besoin d’un terme global pour désigner les nombreuses parties organisationnelles et techniques qui, ensemble, soutiennent l’ITSM. ServiceNow, l’un des leaders du marché de l’ITSM , énumère les applications et options suivantes pour son module ITOM : Détection, Mappage des services, Gestion des certificats, Firewall Audits and Reporting, Connecteurs du graphe de services, Base de données de gestion des configurations (CMDB), Agent Client Collector, Gestion des événements , Analyse des mesures, Analyse de l’intégrité des journaux, Accélérateur d’adoption du cloud.

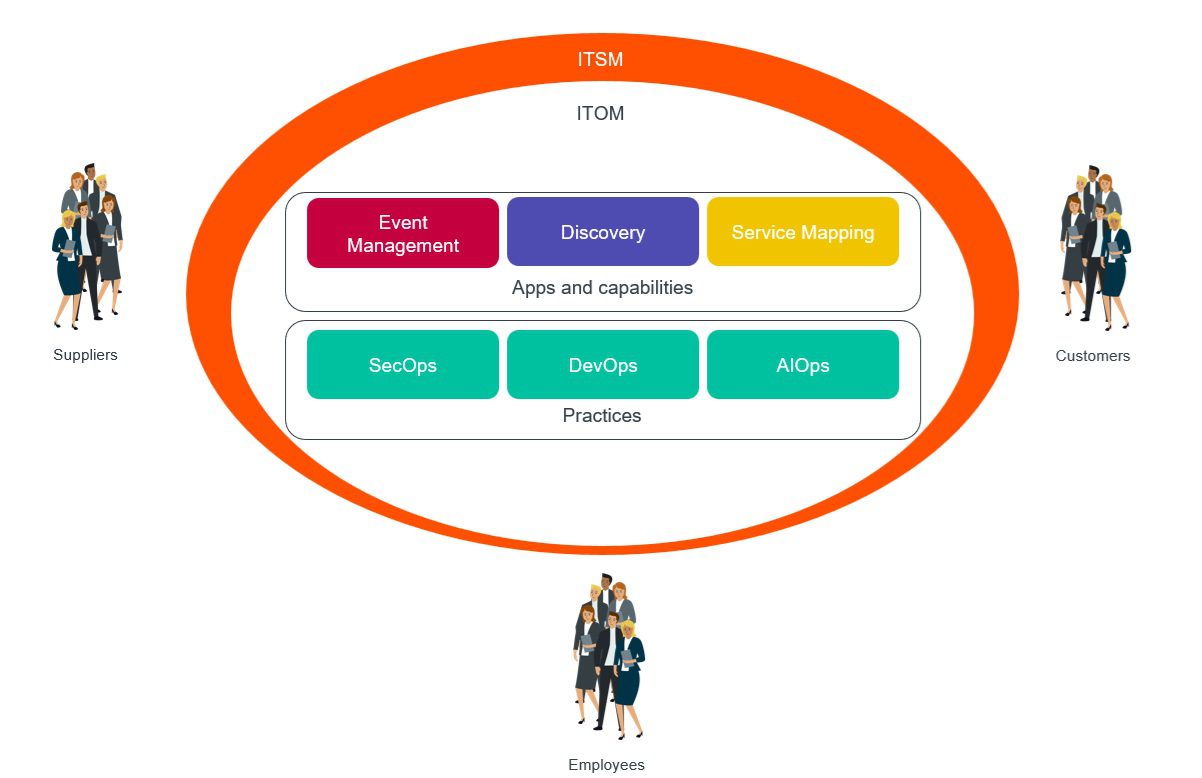

DevOps, AIOps, SecOps et les applications et options du module d’un fournisseur tel que Service Now ci-dessus, sont les composantes d’ITOM. L’image simplifiée et globale est donc celle d’une ITSM orientée vers les parties prenantes (clients, fournisseurs, employés) et d’une ITOM représentant l’infrastructure cachée (ou l’épine dorsale) qui la rend possible. Voir l’illustration 1.

En regardant cette image, on pourrait penser qu’il s’agit d’encore un nouveau gadget marketing, mais il y a plus que cela. ITOM suppose une intégration des applications et des pratiques, avec l’IA comme principal catalyseur. Pour comprendre les possibilités offertes par cette intégration, prenons quelques exemples.

Comment créer et maintenir efficacement une CMDB fiable, correcte et complète ? Le module Détection vous permet d’identifier l’état de vos CI (le territoire) et de le comparer à ce qu’il devrait être (la carte). Le module Mappage des services vous permet d’enregistrer automatiquement les dépendances entre vos services et vos CI. Il dispose également de fonctionnalités semi-automatiques qui suggèrent des dépendances possibles qui sont ensuite validées manuellement. D’autres dépendances doivent être réalisées entièrement manuellement. Mappage des services peut alors proposer un traçage automatique du chemin suivi à partir d’un point d’entrée (une requête utilisateur, une URL, une API). Votre CMDB est probablement répartie entre plusieurs applications (par exemple, des outils de surveillance tels que Dynatrace, ou des outils d’évaluation des vulnérabilités tels que Tenable) qui utilisent chacune des identifiants de CI différents. Vous pouvez utiliser les ID de corrélation pour identifier un CI donné dans les applications dans lesquelles il est référencé.

L’intégration de sources faisant autorité (CMDB) vous fournit les CI à surveiller pour la création automatique d’enregistrements d’incidents relatifs à des événements tels que le manque d’espace disque ou de mémoire dans une VM. Une fois qu’un incident se produit, quelle aide pouvez-vous obtenir pour l’examiner ? La Gestion des événements intégrée à votre graphe de services (avec le Connecteurs du graphe de services), qui dépend à son tour de la cartographie des services et de la CMDB, peut vous aider à déterminer la cause première la plus probable afin que les personnes concernées soient alertées. Vous éviterez ainsi d’épuiser vos experts avec des incidents qui ne les concernent pas et les ferez travailler sur ceux qui sont les plus urgents et les plus importants. La gestion des problèmes consiste également à être proactif dans la prévention des incidents. Avec ITOM, vous pouvez provisionner les ressources nécessaires à vos services en utilisant le Connecteurs du graphe de services pour intégrer votre graphe de services et votre CMDB avec VMWare pour une configuration correcte. Vous pouvez ensuite surveiller et configurer automatiquement les machines virtuelles par l’intermédiaire de VMWare, par exemple en augmentant la mémoire ou le nombre de processeurs en cas de pic de la demande.

Pour maintenir un paysage informatique sécurisé, même pour un parc de petite ou moyenne taille, vous avez besoin de correctifs automatiques, de mises à jour, ainsi que de détection des vulnérabilités, de l’obsolescence et des intrusions (avec l’outil Tenable par exemple). Certaines de ces fonctionnalités sont proposées par les fournisseurs de composants individuels, tels que le système d’exploitation et les pilotes, mais qu’en est-il de la gestion prospective et proactive ? Qu’en est-il de la gestion du cycle de vie de vos certificats de sécurité et de vos licences, afin qu’ils n’expirent pas et ne provoquent pas d’interruptions de service ? Qu’en est-il de la gestion des interactions susceptibles d’interrompre un service sensible au pire moment ? Comment vous prémunir contre une VM critique qui a décidé de se mettre à jour juste au moment du week-end le plus chargé de l’année ? Si une vulnérabilité de type « zero day » affecte votre logiciel ou votre matériel, vous voulez être alerté immédiatement et de manière forcée afin de modifier éventuellement vos priorités en matière de demandes de changement. Mais vous ne voulez pas être alerté par des vulnérabilités de type « zero day » si votre parc informatique n’est pas concerné. Vous ne voulez pas être réveillé toutes les deux nuits par une alerte juste pour découvrir qu’elle affecte un logiciel que vous n’avez pas. ITOM vous aide en intégrant les applications de Détection, de Mappage des services, de Gestion des certificats, Firewall Audits and Reporting et de CMDB afin d’identifier les menaces, et de les filtrer intelligemment en fonction de leur impact potentiel sur votre portefeuille de services.

La promesse d’ITOM est que l’intégration et l’automatisation de ses applications avec l’utilisation de processus et d’outils modernes de développement et d’exploitation peuvent vous aider à fournir la valeur que vous avez toujours attendue de vos initiatives ITSM. Les exemples ci-dessus sont tirés de l’expérience que nous avons acquise en aidant les services informatiques à apporter cette valeur à leurs parties prenantes.

[1] Reconnu par Gartner et Forrester Research

[2] https://www.servicenow.com/products/it-operations-management.html

| Cookie | Durée | Description |

|---|---|---|

| __hssrc | Session | Ce cookie est défini par Hubspot chaque fois qu'il modifie le cookie de session. Le cookie __hssrc défini à 1 indique que l'utilisateur a redémarré le navigateur, et si le cookie n'existe pas, on suppose qu'il s'agit d'une nouvelle session. |

| _GRECAPTCHA | 5 mois 27 jours | Ce cookie est défini par le service recaptcha de Google pour identifier les bots afin de protéger le site Web contre les attaques malveillantes de spam. |

| cookielawinfo-checkbox-advertisement | 11 mois | Défini par le plugin GDPR Cookie Consent, ce cookie est utilisé pour enregistrer le consentement de l'utilisateur pour les cookies de la catégorie " Publicité " . |

| cookielawinfo-checkbox-analytics | 11 mois | Ce cookie est défini par le plugin de consentement aux cookies GDPR. Le cookie est utilisé pour stocker le consentement de l'utilisateur pour les cookies de la catégorie "Analytics". |

| cookielawinfo-checkbox-functional | 11 mois | Le cookie est défini par le consentement aux cookies GDPR pour enregistrer le consentement de l'utilisateur pour les cookies de la catégorie "Fonctionnel". |

| cookielawinfo-checkbox-necessary | 11 mois | Ce cookie est défini par le plugin de consentement aux cookies du GDPR. Il est utilisé pour stocker le consentement de l'utilisateur pour les cookies de la catégorie "Nécessaire". |

| cookielawinfo-checkbox-others | 11 mois | Ce cookie est défini par le plugin de consentement aux cookies GDPR. Ce cookie est utilisé pour stocker le consentement de l'utilisateur pour les cookies de la catégorie " Autre ". |

| cookielawinfo-checkbox-performance | 11 mois | Ce cookie est défini par le plugin de consentement aux cookies du GDPR. Ce cookie est utilisé pour stocker le consentement de l'utilisateur pour les cookies de la catégorie "Performance". |

| viewed_cookie_policy | 11 mois | Ce cookie est défini par le plugin GDPR Cookie Consent et est utilisé pour stocker si l'utilisateur a consenti ou non à l'utilisation de cookies. Il ne stocke pas de données personnelles. |

| Cookie | Durée | Description |

|---|---|---|

| __cf_bm | 30 minutes | Ce cookie, défini par Cloudflare, est utilisé pour prendre en charge la gestion des robots Cloudflare. |

| __hssc | 30 minutes | HubSpot définit ce cookie pour assurer le suivi des sessions et pour déterminer si HubSpot doit incrémenter le numéro de session et les horodatages dans le cookie __hstc. |

| Cookie | Durée | Description |

|---|---|---|

| __hstc | 1 an 24 jours | Il s'agit du principal cookie défini par Hubspot, pour le suivi des visiteurs. Il contient le domaine, l'horodatage initial (première visite), le dernier horodatage (dernière visite), l'horodatage actuel (cette visite) et le numéro de session (qui s'incrémente pour chaque session suivante). |

| _ga | 2 ans | Le cookie _ga, installé par Google Analytics, calcule les données relatives aux visiteurs, aux sessions et aux campagnes et assure également le suivi de l'utilisation du site pour le rapport d'analyse du site. Le cookie stocke les informations de manière anonyme et attribue un numéro généré de manière aléatoire pour reconnaître les visiteurs uniques. |

| _ga_JYCPSB48B8 | 2 ans | Ce cookie est installé par Google Analytics. |

| CONSENT | 16 ans 2 mois 25 jours 10 heures | YouTube place ce cookie par le biais des vidéos youtube intégrées et enregistre des données statistiques anonymes. |

| hubspotutk | 1 an 24 jours | Ce cookie est utilisé par HubSpot pour garder une trace des visiteurs du site web. Ce cookie est transmis à Hubspot lors de la soumission du formulaire et utilisé lors de la déduplication des contacts. |

| Cookie | Durée | Description |

|---|---|---|

| IDE | 1 an 24 jours | Les cookies Google DoubleClick IDE sont utilisés pour stocker des informations sur la façon dont l'utilisateur utilise le site web afin de lui présenter des annonces pertinentes et en fonction de son profil. |

| test_cookie | 15 minutes | Le test_cookie est défini par doubleclick.net et est utilisé pour déterminer si le navigateur de l'utilisateur accepte les cookies. |

| VISITOR_INFO1_LIVE | 5 mois 27 jours | Un cookie défini par YouTube pour mesurer la bande passante qui détermine si l'utilisateur obtient la nouvelle ou l'ancienne interface du lecteur. |

| YSC | Session | Le cookie YSC est défini par Youtube et est utilisé pour suivre les vues des vidéos intégrées dans les pages Youtube. |